L’équipement mobile et la carte SIM sont les seules parties du réseau GSM que l’abonné verra réellement. Voyons ce qu’il contient.

Équipement mobile GSM

Il existe trois principaux types d’EM, ceux-ci sont répertoriés ci-dessous :

Monté sur véhicule

Ces appareils sont montés dans un véhicule et l’antenne est physiquement montée à l’extérieur du véhicule.

Unité mobile portable

Cet équipement peut être tenu à la main lorsqu’il est en fonctionnement, mais l’antenne n’est pas connectée au combiné de l’unité.

Unité portable

Cet équipement se compose d’un petit combiné téléphonique pas beaucoup plus gros qu’une calculatrice. L’antenne est en cours de connexion au combiné.

Le ME est capable de fonctionner à une certaine puissance maximale en fonction de son type et de son utilisation. Ces types de mobiles présentent des caractéristiques distinctes qui doivent être connues du réseau, par exemple leur puissance de transmission maximale et les services qu’ils prennent en charge. Le ME est donc identifié au moyen d’une note de classe. La marque de classe est envoyée par le ME dans son message initial.

Les informations suivantes sont contenues dans la marque de classe :

Niveau de révision

Identifie la phase des spécifications GSM à laquelle le mobile est conforme.

Capacité de puissance RF

La puissance maximale que la MS est capable de transmettre, utilisée pour le contrôle de la puissance et la préparation du transfert. Ces informations sont conservées dans le numéro de classe de puissance mobile.

Algorithme de chiffrement

Indique quel algorithme de chiffrement est implémenté dans le MS. Il n’y a qu’un seul algorithme (A5) dans la phase 1 du GSM, mais la phase 2 du GSM spécifie différents algorithmes (A5/0–A5/7).

Capacité de fréquence

Indique les bandes de fréquences sur lesquelles la MS peut recevoir et transmettre. Actuellement, tous les MS GSM utilisent une seule bande de fréquences. À l’avenir, cette bande sera étendue, mais tous les MS ne seront pas capables de l’utiliser.

Capacité de messages courts

Indique si le MS est capable de recevoir des messages courts.

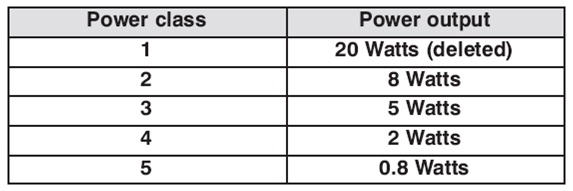

Classe de puissance ME comme ci-dessous,

GSM SIM – Module d’identité de l’abonné

La SIM est une carte à puce qui se branche sur le ME et contient des informations sur l’abonné MS, d’où le nom Subscriber Identity Module.

La carte SIM contient plusieurs informations :

Identité internationale d’abonné mobile (IMSI)

Ce numéro identifie l’abonné MS. Il n’est transmis par voie hertzienne que lors de l’initialisation.

Identité temporaire d’abonné mobile (TMSI)

Ce numéro identifie l’abonné, il est périodiquement modifié par la gestion du système pour empêcher l’abonné d’être identifié par quelqu’un tentant de surveiller l’interface radio.

Identité de zone de localisation (LAI)

Identifie l’emplacement actuel de l’abonné.

Clé d’authentification de l’abonné (Ki)

Ceci est utilisé pour authentifier la carte SIM.

Réseau numérique de services internationaux de stations mobiles (MSISDN)

Il s’agit du numéro de téléphone de l’abonné mobile. Il est composé d’un indicatif pays, d’un indicatif réseau et d’un numéro d’abonné.

La plupart des données contenues dans la SIM sont protégées contre la lecture (Ki) ou l’altération (IMSI). Certains paramètres (LAI) seront continuellement mis à jour pour refléter l’emplacement actuel de l’abonné. La carte SIM et le haut degré de sécurité du système intégré assurent la protection des informations de l’abonné et la protection des réseaux contre les accès frauduleux.

Les cartes SIM sont conçues pour être difficiles à dupliquer. La carte SIM peut être protégée par l’utilisation d’un mot de passe de numéro d’identité personnel (PIN), similaire aux cartes de crédit bancaires/de crédit, pour empêcher toute utilisation non autorisée de la carte.

La carte SIM est capable de stocker des informations supplémentaires telles que les frais d’appel accumulés.

Ces informations seront accessibles au client via la saisie sur le combiné/clavier. La SIM exécute également l’algorithme d’authentification.